ARP代理

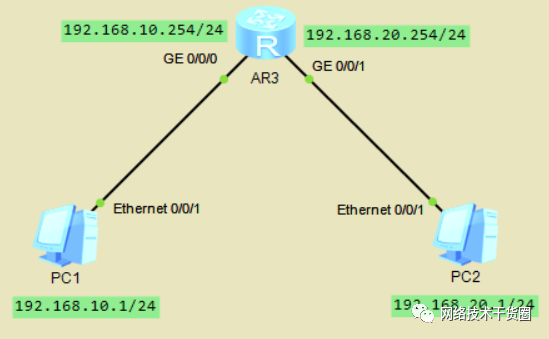

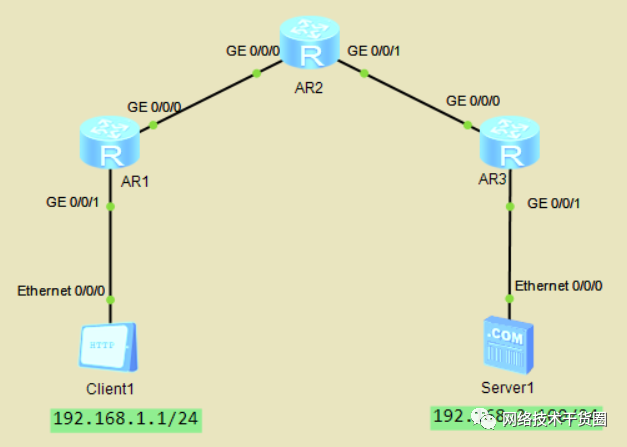

实验:如下配置两台PC,要求实现两台PC的互相通信。

为PC各自配置IP,网关设置为G0/0/0口和G0/0/1接口的IP 配置AR3的接口IP,并开启相关的服务 [R1-GigabitEthernet0/0/0]undoinfoen//不会提示信息 [R1-GigabitEthernet0/0/0]arp-proxyenable//开启ARP代理 [R1-GigabitEthernet0/0/1]arp-proxyenable [R1-GigabitEthernet0/0/1]disipintbri//查看所有的接口信息,检查IP地址是否配上以及接口是否双up InterfaceIPAddress/MaskPhysicalProtocol GigabitEthernet0/0/0192.168.10.254/24upup GigabitEthernet0/0/1192.168.20.254/24upup [R1-GigabitEthernet0/0/1]disarpall//查看ARP表项 #在PC上做连通性测试

可以通过配置网关实现互通,网关地址为路由器与PC接口的IP

通过ARP代理实现互通,需要改变子网掩码使不同网段的IP处于同一网段,如本题中的可以将子网掩码修改为255.255.192.0,即可不通过网关实现互通

划分VLAN

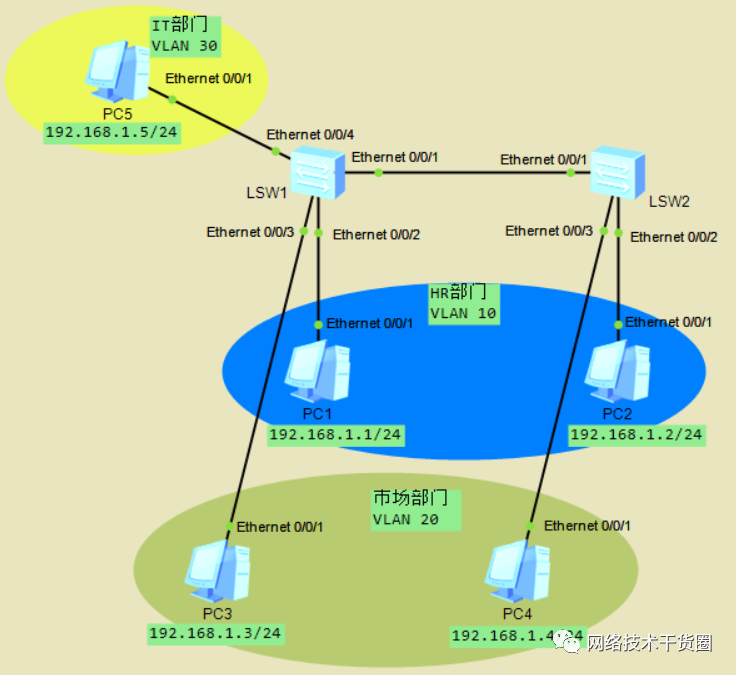

实验:如下图配置PC的IP地址,需求相同VLAN可以互通,不同VLAN不能互通。

[SW1]disvlan//查看VLAN [SW1]vlanbatch1020//创建VLAN10、VLAN20 [SW1]inte0/0/2 [SW1-Ethernet0/0/2]portlink-typeaccess//设置接口类型为Access [SW1-Ethernet0/0/2]portdefaultvlan10//默认划分进VLAN10 #同样方法配置e0/0/3接口,划分进VLAN20 [SW1]intg0/0/1//进入g0/0/1接口 [SW1-GigabitEthernet0/0/1]portlink-typetrunk//配置接口类型为Trunk [SW1-GigabitEthernet0/0/1]porttrunkallow-passvlan1020//设置允许通过的VLAN为1020,VLAN1默认允许通过 #SW2相同的配置 #做连通性测试

hybrid

按照如下拓扑,配置相关IP地址。需求:

不同楼层的HR部门和市场部门实现部门内部通信

两部门之间不允许通信

IT部门可以访问任意部门

[SW1]vlanbatch102030//创建VLAN10、20、30 [SW1]disvlan//查看是否创建 [SW1]inte0/0/3//进入e0/0/3接口 [SW1-Ethernet0/0/3]porthybriduntaggedvlan2030//设置允许通信的VLAN [SW1-Ethernet0/0/3]porthybridpvidvlan20//设置PVID [SW1-Ethernet0/0/3]disth//查看当前接口下的命令 #同样方法配置e0/0/2接口 porthybridpvidvlan10 porthybriduntaggedvlan1030 #配置e0/0/4接口 porthybridpvidvlan30 porthybriduntaggedvlan102030 #配置e/0/1接口 porthybridtaggedvlan102030 默认PVID是VLAN1 #SW2同样的配置 #进行连通性测试

VLAN间路由

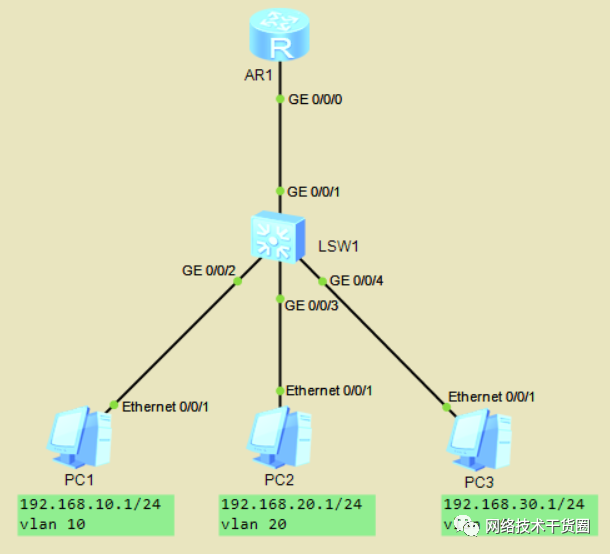

单臂路由

把PC划分到相应的VLAN

把g0/0/1接口配置成trunk,并允许所有VLAN通过

配置路由器的子接口配置IP地址

子接口配置VLAN ID封装(dot1q termination vid 10)

接口开启arp广播(arp broadcast enable)

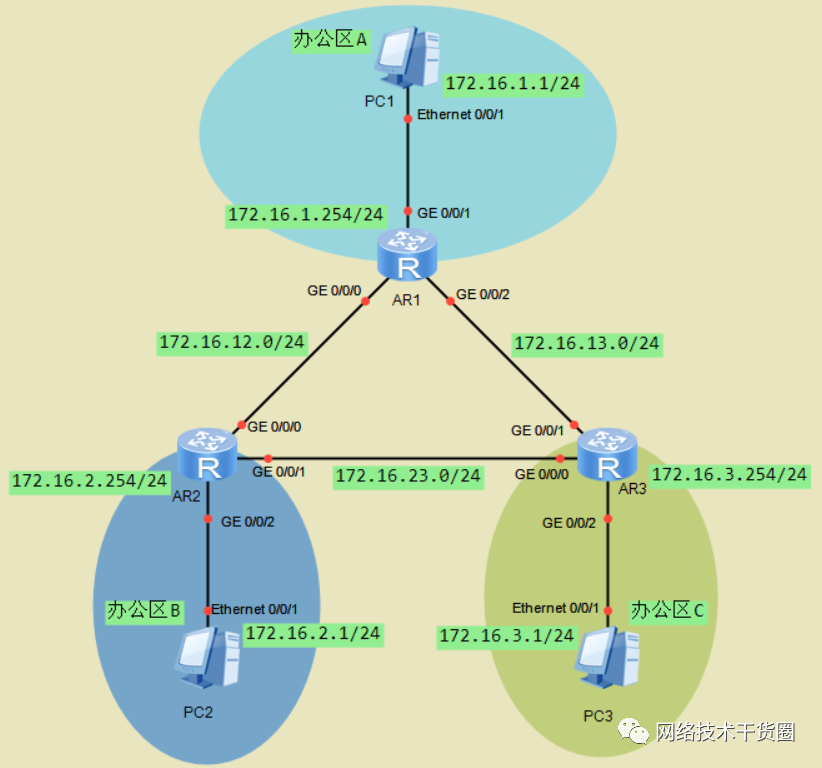

如下拓扑图,为PC配置IP地址。配置单臂路由,实现PC间互通。

#先给PC配置相应的IP地址,网关254 [SW1]vlanbatch102030//创建VLAN [SW1]disvlan//查看VLAN是否创建成功 [SW1]intg0/0/2//进入g0/0/2接口 [SW1-GigabitEthernet0/0/2]portlink-typeaccess//配置接口类型为access [SW1-GigabitEthernet0/0/2]portdefaultvlan10//划分默认VLAN #同样的方法配置g0/0/3、g0/0/4接口 #配置trunk接口,并允许所有VLAN通过 [SW1]intg0/0/1 [SW1-GigabitEthernet0/0/1]portlink-typetrunk//配置接口类型为trunk [SW1-GigabitEthernet0/0/1]porttrunkallvlanall//允许所有VLAN通过 #在R1上配置子接口 [R1]intg0/0/0.1//配置子接口 [R1-GigabitEthernet0/0/0.1]ipadd192.168.10.25424//为子接口配置IP #同样方法配置其他子接口 [R1]disipintbr//查看所有接口详细信息 #封装VLAN号 [R1]intg0/0/0.1 [R1-GigabitEthernet0/0/0.1]dot1qterminationvid10//指定vid,即这个接口对应的VLANID [R1-GigabitEthernet0/0/0.1]arpbroadcastenable//开启ARP的广播功能 #同样方法配置其他的子接口 #进行连通性测试

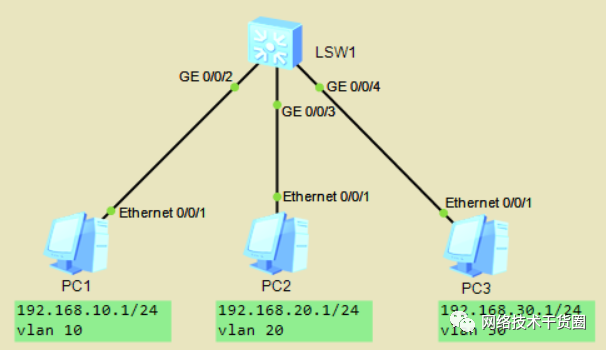

三层交换

实验:如下拓扑图,配置相应IP地址。配置三层交换,使PC间互通。

[SW1]intVlanif10//创建VLAN10 [SW1-Vlanif10]ipadd192.168.10.25424//配置IP地址 [SW1-Vlanif10]intvlanif20 [SW1-Vlanif20]ipadd192.168.20.25424 [SW1-Vlanif20]intvlanif30 [SW1-Vlanif30]ipadd192.168.30.25424 #进行连通性测试

STP配置

SW1:4c1f-cc5c-74c7

SW2:4c1f-cc2d-7013

SW3:4c1f-cc80-7370

SW4:4c1f-cc6f-1691

选举根桥

交换BPDU,比较BPDU,相同

比较MAC地址,SW2的MAC最小,选举为根桥

选举根端口

比较路径开销,SW1在1号线路到达根桥路径开销最小,所以SW1的1接口为RP(同理SW3的1接口、SW4的1接口都为RP)

如果路径开销相同,比较BID(优先级、MAC地址)

如果BID也相同,则比较PID(优先级、端口号)

选举指定端口

在网络上(每条线路上)选举指定端口

根桥开销为0,所以SW2的1、2、3接口都为DP

4号线路上走1、3线路开销相同,比较BID(优先级、MAC地址),SW1的MAC地址小,则SW1的2接口为DP,SW3的3接口为AP

5号线路上走2、3线路开销相同,比较BID(优先级、MAC地址),SW4的MAC地址小,则SW4的2接口为DP,SW3的2接口为AP

#查看MAC地址 [SW1]disstp//查看MAC地址 [SW1]disstpbri//查看SW1的STP MSTIDPortRoleSTPStateProtection 0Ethernet0/0/1ROOTFORWARDINGNONE 0Ethernet0/0/2DESIFORWARDINGNONE #Ethernet0/0/1为RP,FORWARDING为正常转发数据,Ethernet0/0/2为DP [SW2]disstpbri//查看SW2的STP MSTIDPortRoleSTPStateProtection 0Ethernet0/0/1DESIFORWARDINGNONE 0Ethernet0/0/2DESIFORWARDINGNONE 0Ethernet0/0/3DESIFORWARDINGNONE 0Ethernet0/0/4DESIFORWARDINGNONE 0Ethernet0/0/5DESIFORWARDINGNONE [SW3]disstpbri//查看SW3的STP MSTIDPortRoleSTPStateProtection 0Ethernet0/0/1ROOTFORWARDINGNONE 0Ethernet0/0/2ALTEDISCARDINGNONE 0Ethernet0/0/3ALTEDISCARDINGNONE #Ethernet0/0/1为RP,数据正常转发,Ethernet0/0/2和Ethernet0/0/3为AP,DISCARDING端口关闭,不转发数据 [SW4]disstpbri//查看SW4的STP MSTIDPortRoleSTPStateProtection 0Ethernet0/0/1ROOTFORWARDINGNONE 0Ethernet0/0/2DESIFORWARDINGNONE

拓展:使SW1为根桥,SW3位次根桥

[SW1]stprootprimary//使SW1成为主根桥 [SW1]disstp//查看cost优先级为0 [SW3]stprootsecondary//使SW3成为次根桥 [SW3]disstp//查看cost优先级为4096 #增长为12次方增长,下一个是8192,一次类推 [SW1]inte0/0/1 [SW1-Ethernet0/0/1]stpcost?//修改接口开销 INTEGER<1-200000000>Portpathcost [SW1-Ethernet0/0/1]stpcost55

静态路由协议

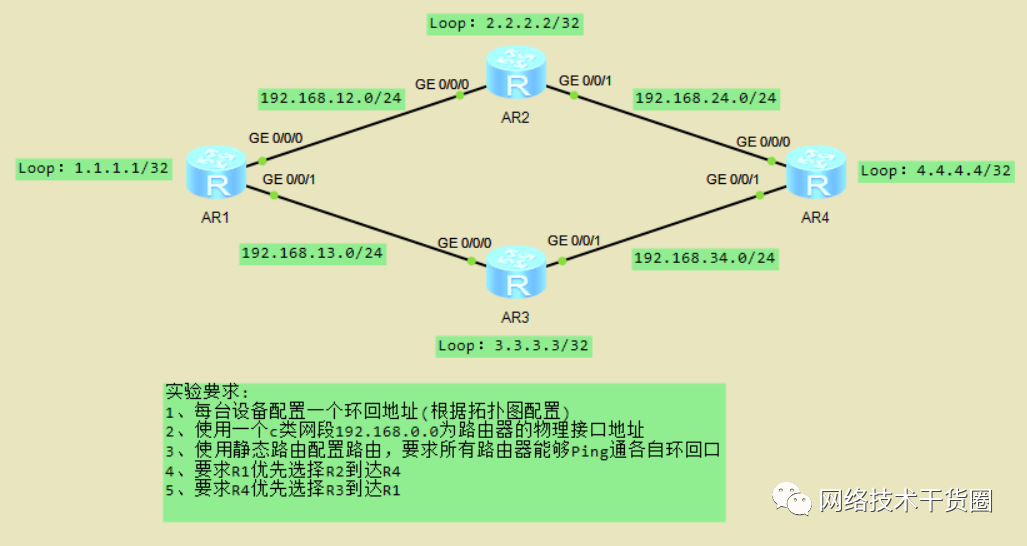

实验:如下拓扑,按照图上要求配置IP。

#配置本地环回口地址 [R1]intLoopBack1 [R1-LoopBack1]ipad4.4.4.432 #R1上的静态路由配置 iproute-static2.2.2.2255.255.255.255192.168.12.2 iproute-static3.3.3.3255.255.255.255192.168.13.3 iproute-static4.4.4.4255.255.255.255192.168.12.2preference10 iproute-static4.4.4.4255.255.255.255192.168.13.3preference100 iproute-static192.168.24.0255.255.255.0192.168.12.2 iproute-static192.168.34.0255.255.255.0192.168.12.2 #R2上的静态路由配置 iproute-static1.1.1.1255.255.255.255192.168.12.1 iproute-static3.3.3.3255.255.255.255192.168.12.1 iproute-static4.4.4.4255.255.255.255192.168.24.4 iproute-static192.168.13.0255.255.255.0192.168.12.1 iproute-static192.168.34.0255.255.255.0192.168.24.4 #R3上的静态路由配置 iproute-static1.1.1.1255.255.255.255192.168.13.1 iproute-static2.2.2.2255.255.255.255192.168.13.1 iproute-static4.4.4.4255.255.255.255192.168.34.4 iproute-static192.168.12.0255.255.255.0192.168.13.1 iproute-static192.168.24.0255.255.255.0192.168.34.4 #R4上的静态路由配置 iproute-static1.1.1.1255.255.255.255192.168.34.3preference10 iproute-static2.2.2.2255.255.255.255192.168.24.2 iproute-static3.3.3.3255.255.255.255192.168.34.3 iproute-static192.168.12.0255.255.255.0192.168.34.3preference10 iproute-static192.168.12.0255.255.255.0192.168.24.2 iproute-static192.168.13.0255.255.255.0192.168.34.3preference10 #进行连通性测试,Tracer跟踪查看数据转发路径

save保存配置,重启后配置依旧生效

用户视图下执行reset saved-configuration(清空所有配置),然后reboot重启

动态路由协议

RIP配置

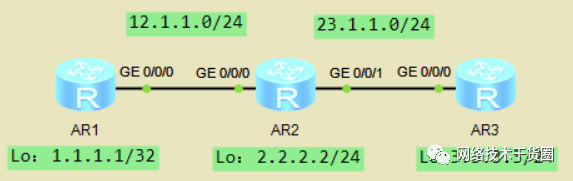

实验:如图配置IP地址

#配置环回接口地址与物理接口地址 [R1]intLoopBack1 [R1-LoopBack1]ipad1.1.1.124 [R1-LoopBack1]intg0/0/0 [R1-GigabitEthernet0/0/0]ipad12.1.1.124 #相同方法配置其他路由器 #配置RIP,对外宣告主网(宣告的为自身已知的主网) [R1]rip1 [R1-rip-1]network1.0.0.0 [R1-rip-1]network12.0.0.0 #相同方法配置其他路由器 #连通性测试

#配置RIP认证方式 [R1]intg0/0/0 [R1-GigabitEthernet0/0/0]ripauthentication-modesimplecipherhuawei [R1-GigabitEthernet0/0/0]q [R1]

RIP环路

网络发生故障时,RIP网络有可能会产生环路

环路避免:

水平分割:路由器从某个接口学到的路由,不会从该接口再发回给领居路由

毒性逆转:路由从某个接口学到路由后,将该路由的跳数设置为16,并从原接收接口发回给领居路由器

触发更新:当路由信息发生变化时,立即向邻居设备发送触发更新报文(避免环路产生)

#RIP配置 [R1]rip//进入RIP协议视图 [R1-rip-1]version2//更改V2的版本 [R1-rip-1]network10.0.0.0//对外宣告主网 #配置Metricin(度量值) [R1]intg0/0/0 [R1-GigabitEthernet0/0/0]ripmetricin2//更改进接口的度量值 [R1-GigabitEthernet0/0/0]ripmetricout2//更改出接口的度量值 #水平分割&毒性逆转 [R1-GigabitEthernet0/0/0]ripsplit-horizon//配置水平分割,默认开启 [R1-GigabitEthernet0/0/0]rippoison-reverse//配置毒性逆转,默认开启 #当两个特性都配置时,只有毒性逆转会生效 #配置RIP报文的收发 [R1-GigabitEthernet0/0/0]undoripoutput//禁止发送RIP报文 [R1-GigabitEthernet0/0/0]undoripinput//禁止接收RIP报文 #抑制接口,命令优先级大于ripin/output [R1]rip//进入接口视图 [R1-rip-1]silent-interfaceg0/0/0//抑制接口,只接受RIP报文,不发送

OSPF

实验一:如图配置IP,配置OSPF,要求R1、R2、R3互通。

#R1 [R1]ospf1//指定OSPF的进程号1 [R1-ospf-1]area0//进入骨干区域 [R1-ospf-1-area-0.0.0.0]network12.1.1.00.0.0.255//宣告网段 [R1-ospf-1-area-0.0.0.0]net1.1.1.10.0.0.0//宣告精确地址 #R2 [R2]ospf1 [R2-ospf-1]area0 [R2-ospf-1-area-0.0.0.0]net2.2.2.20.0.0.0 [R2-ospf-1-area-0.0.0.0]net12.1.1.20.0.0.0 [R2-ospf-1-area-0.0.0.0]net23.1.1.2 [R2-ospf-1-area-0.0.0.0]net23.1.1.20.0.0.0 #查看邻居关系 [R1]disospfpeerbri//查看邻居关系 #R3 [R3]ospf [R3-ospf-1]area0 [R3-ospf-1-area-0.0.0.0]net3.3.3.30.0.0.0 [R3-ospf-1-area-0.0.0.0]net23.1.1.30.0.0.0 #连通性测试

指定Router-id

#如果没有手动指定router-id会自动选取 [R2]routerid12.1.1.2//手动指定Router-IDresetospfprocess//重新启动OSPF进程 [R2]disospfpeerbri//查看邻居关系,Router-ID变成了指定的12.1.1.2 [R2]disospfintg0/0/0//查看接口下的OSPF

OSPF单区域

如图配置IP地址,需求使用OSPF配置,实现全网互通。

配置OSPF

#R1 [R1]ospfrouter-id1.1.1.1//手动指定Router-id [R1-ospf-1]area0//进入骨干区域 [R1-ospf-1-area-0.0.0.0]net1.1.1.10.0.0.0//精确宣告1.1.1.1 [R1-ospf-1-area-0.0.0.0]net172.16.1.2540.0.0.0//精确宣告172.16.1.254 [R1-ospf-1-area-0.0.0.0]net172.16.13.10.0.0.0//精确宣告172.16.13.1 [R1-ospf-1-area-0.0.0.0]net172.16.12.10.0.0.0//精确宣告172.16.12.1 #R2 [R2]ospfrouter-id2.2.2.2 [R2-ospf-1]area0 [R2-ospf-1-area-0.0.0.0]net2.2.2.20.0.0.0 [R2-ospf-1-area-0.0.0.0]net172.16.2.2540.0.0.0 [R2-ospf-1-area-0.0.0.0]net172.16.23.20.0.0.0 [R2-ospf-1-area-0.0.0.0]net172.16.12.20.0.0.0 #R3 [R3]ospfrouter-id3.3.3.3 [R3-ospf-1]area0 [R3-ospf-1-area-0.0.0.0]net3.3.3.30.0.0.0 [R3-ospf-1-area-0.0.0.0]net172.16.3.2540.0.0.0 [R3-ospf-1-area-0.0.0.0]net172.16.23.30.0.0.0 [R3-ospf-1-area-0.0.0.0]net172.16.13.30.0.0.0 [R1]discuconfospf//查看OSPF的所有配置 [R1]disospfpeerbri//查看OSPF的邻居状态 [R1]disiprouting-tableprotocolospf//查看OSPF学习到的路由表 #连通性测试

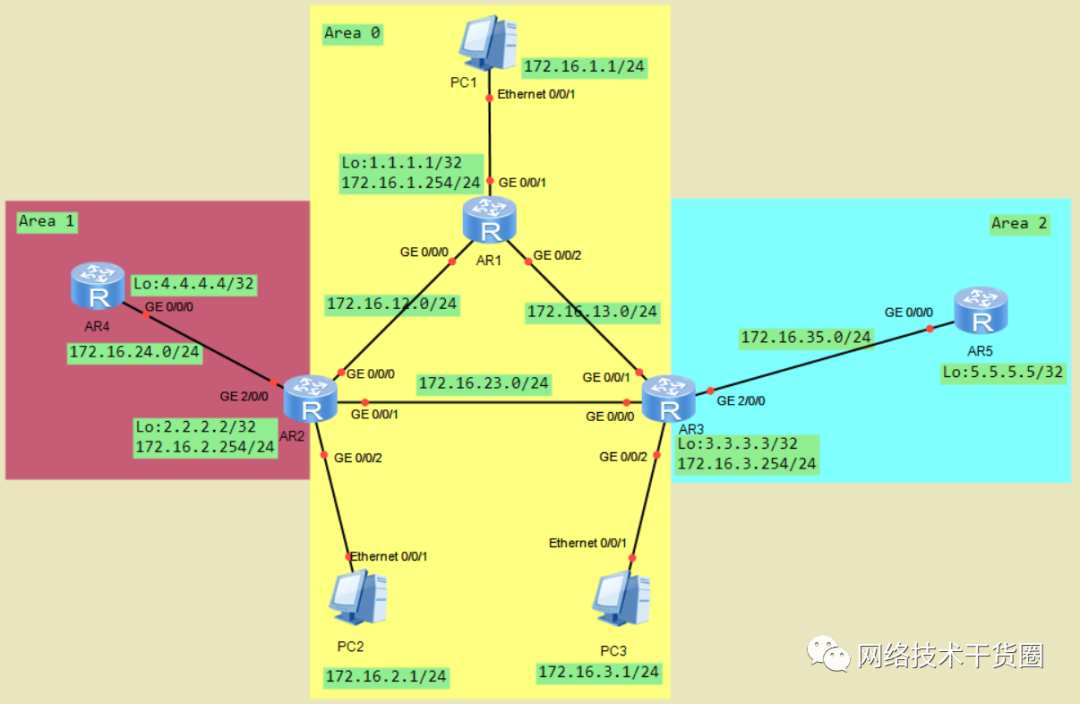

OSPF多区域

OSPF多区域配置,需求全网互通

配置OSPF

#R1 [R1]ospfrouter-id1.1.1.1//手动指定Router-id [R1-ospf-1]area0//进入骨干区域 [R1-ospf-1-area-0.0.0.0]net1.1.1.10.0.0.0//精确宣告1.1.1.1 [R1-ospf-1-area-0.0.0.0]net172.16.1.2540.0.0.0//精确宣告172.16.1.254 [R1-ospf-1-area-0.0.0.0]net172.16.13.10.0.0.0//精确宣告172.16.13.1 [R1-ospf-1-area-0.0.0.0]net172.16.12.10.0.0.0//精确宣告172.16.12.1 #R2 [R2]ospfrouter-id2.2.2.2 [R2-ospf-1]area0 [R2-ospf-1-area-0.0.0.0]net2.2.2.20.0.0.0 [R2-ospf-1-area-0.0.0.0]net172.16.2.2540.0.0.0 [R2-ospf-1-area-0.0.0.0]net172.16.23.20.0.0.0 [R2-ospf-1-area-0.0.0.0]net172.16.12.20.0.0.0 [R2-ospf-1-area-0.0.0.0]q [R2-ospf-1]area1 [R2-ospf-1-area-0.0.0.1]net172.16.24.20.0.0.0 #R3 [R3]ospfrouter-id3.3.3.3 [R3-ospf-1]area0 [R3-ospf-1-area-0.0.0.0]net3.3.3.30.0.0.0 [R3-ospf-1-area-0.0.0.0]net172.16.3.2540.0.0.0 [R3-ospf-1-area-0.0.0.0]net172.16.23.30.0.0.0 [R3-ospf-1-area-0.0.0.0]net172.16.13.30.0.0.0 [R3-ospf-1-area-0.0.0.0]q [R3-ospf-1]area2 [R3-ospf-1-area-0.0.0.2]net172.16.35.30.0.0.0 #R4 [R4]ospf1//进入OSPF进程 [R4-ospf-1]area1//进入区域1 [R4-ospf-1-area-0.0.0.1]net4.4.4.40.0.0.0//精确宣告IP地址 [R4-ospf-1-area-0.0.0.1]net172.16.24.40.0.0.0 #R5 [R5]ospf1 [R5-ospf-1]area2//进入区域2 [R5-ospf-1-area-0.0.0.2]net5.5.5.50.0.0.0//精确宣告 [R5-ospf-1-area-0.0.0.2]net172.16.35.50.0.0.0 #显示当前学习到的LSA信息 [R2]disospflsdb//查看连接的数据库 #连通性测试

OSPF开销&认证

#修改cost值 [R1]interfaceGigabitEthernet0/0/0 [R1-GigabitEthernet0/0/0]ospfcost20 #修改带宽 [R1]ospf [R1-ospf-1]bandwidth-reference10000 #基于接口认证 [R1]interfaceGigabitEthernet0/0/0 [R1-GigabitEthernet0/0/0]ospfauthentication-modemd51cipherhuawei

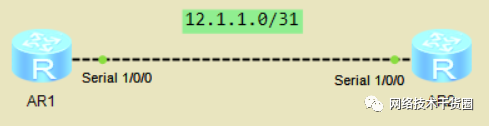

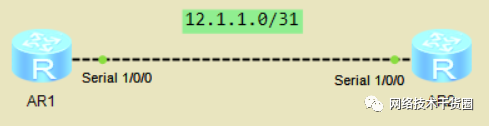

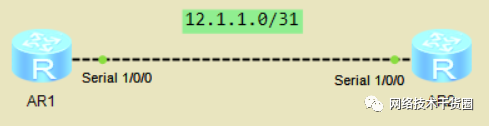

HDLC配置

如图配置IP地址,使用HDLC接口调用配置接口。

#R1修改端口协议 [R1]ints1/0/0 [R1-Serial1/0/0]link-protocolhdlc//修改为hdlc协议 #R2修改端口协议 [R2]ints1/0/0 [R2-Serial1/0/0]link-protocolhdlc #配置环回口地址 [R1]intlo1 [R1-LoopBack1]ipad12.1.1.132//配置环回口地址 [R1]ints1/0/0 [R1-Serial1/0/0]ipaddressunnumberedinterfaceLoopBack1//接口借用 #添加静态路由 [R1]iproute-static12.1.1.030s1/0/0 #连通性测试

PPP

PAP认证

如图拓扑,配置IP地址,配置PPP的PAP认证。

[R1]ints1/0/0 [R1-Serial1/0/0]pppauthentication-modepap//PPP认证模式修改为PAP #AAA认证 [R1]aaa [R1-aaa]local-userbadpasswordcipherhuawei123//配置用户名和密码 [R1-aaa]local-userbadservice-typeppp//配置用户用于PPP #R2上配置 [R2]ints1/0/0 [R2-Serial1/0/0]ppppaplocal-userbadpasswordcipherhuawei123//被认证方认证 #连通性测试

Chap认证

如图配合IP地址,配置PPP的Chap认证。

R1、R2配置接口IP地址

#配置Chap认证 [R1]ints1/0/0 [R1-Serial1/0/0]pppauthentication-modechap #配置AAA认证 [R1]aaa [R1-aaa]local-userbadpasswordcipherhuawei123//配置用户名和密码 [R1-aaa]local-userbadservice-typeppp//配置用户用于PPP # [R2]ints1/0/0 [R2-Serial1/0/0]pppchapuserbad [R2-Serial1/0/0]pppchappasswordcipherhuawei123 #连通性测试

PPPoE配置

PPPoE Server配置步骤

创建Dialer接口并通过配置IP地址

配置PAP认证

绑定拨号接口

查看被分配的IP地址

如下拓扑,配置PPPoE,使PC与PPPoE Server互通

PPPoE Server配置

#创建并配置虚拟模板 [PPPoEServer]intVirtual-Template1//创建虚拟模板 [PPPoEServer-Virtual-Template1]ipad100.100.100.25424//虚拟模板配置IP地址 [PPPoEServer-Virtual-Template1]pppipcpdns8.8.8.8//配置DNS #创建并配置地址池 [PPPoEServer]ippoolpppoe//创建地址池 [PPPoEServer-ip-pool-pppoe]network100.100.100.0mask24//分配网段 [PPPoEServer-ip-pool-pppoe]gateway-list100.100.100.254//设置网关 #虚拟模板调用地址池并配置认证 [PPPoEServer]intVirtual-Template1//进入虚拟模板接口 [PPPoEServer-Virtual-Template1]remoteaddresspoolpppoe//调用地址池 [PPPoEServer-Virtual-Template1]pppauthentication-modepap//配置认证模式 #物理接口绑定虚拟模板接口 [PPPoEServer]intg0/0/0 [PPPoEServer-GigabitEthernet0/0/0]pppoe-serverbindvirtual-template1//物理接口绑定虚拟模板 #配置AAA认证 [PPPoEServer]aaa [PPPoEServer-aaa]local-userbadpasswordcipherhuawei123 [PPPoEServer-aaa]local-userbadservice-typeppp

PPPoE Client配置

#创建Dialer接口并通过配置IP地址 [PPPoEClient]intDialer1//创建Dialer接口 [PPPoEClient-Dialer1]dialeruserbad//指定Dialer用户(可配可不配) [PPPoEClient-Dialer1]dialerbundle1//接口绑定 [PPPoEClient-Dialer1]ipadppp-negotiate//通过邻居分配获得IP地址 [PPPoEClient-Dialer1]pppipcpdnsrequest//配置接受DNS服务器 #配置PAP认证 [PPPoEClient-Dialer1]ppppaplocal-userbadpasswordcipherhuawei123 #绑定拨号接口 [PPPoEClient]intg0/0/1 [PPPoEClient-GigabitEthernet0/0/1]pppoe-clientdial-bundle-number1 #查看被分配的IP地址,进行连通性测试 [PPPoEClient]ping100.100.100.254 #客户端物理接口配置IP地址并配置静态路由 [PPPoEClient]iproute-static0.0.0.00Dialer1 [PPPoEClient]intg0/0/0 [PPPoEClient-GigabitEthernet0/0/0]ipad192.168.43.25424 #PPPoE服务器配置静态路由(实际情况中无需配置静态路由) [PPPoEServer]iproute-static0.0.0.00100.100.100.253 #PC上连通性测试

DHCP配置

如下拓扑,配置DHCP,使PC1与PC2自动获取IP地址

配置接口地址池

配合全局地址池

配置DHCP,使两台PC获得不同网段的IP地址

接口地址池

[DHCPServer]dhcpenable//开启DHCP服务 [DHCPServer]intg0/0/0 [DHCPServer-GigabitEthernet0/0/0]ipad192.168.43.25424//配置地址 [DHCPServer-GigabitEthernet0/0/0]dhcpselectinterface//接口调用 [DHCPServer-GigabitEthernet0/0/0]dhcpserverdns-list8.8.8.8//配置DNS [DHCPServer-GigabitEthernet0/0/0]dhcpserverexcluded-ip-address192.168.43.244192.168.43.253//不参与分配的IP地址 [DHCPServer-GigabitEthernet0/0/0]dhcpserverleaseday3//IP地址租约 #PC使用DHCP获取IP地址,查看IP地址

全局地址池

[DHCPServer]dhcpenable//开启DHCP服务 [DHCPServer]ippoolbad//创建全局地址池 [DHCPServer-ip-pool-bad]net192.168.43.0mask24//添加一个网段 [DHCPServer-ip-pool-bad]gateway-list192.168.43.254//配置网关 [DHCPServer-ip-pool-bad]dns-list114.114.114.114//配置DNS [DHCPServer-ip-pool-bad]excluded-ip-address192.168.43.250192.168.43.253//不参与分配的IP地址 [DHCPServer-ip-pool-bad]leaseday5//IP地址租约时间 [DHCPServer-ip-pool-bad]disippool//查看地址池的相关信息 #将接口使用本地地址池 [DHCPServer]intg0/0/0 [DHCPServer-GigabitEthernet0/0/0]dhcpselectglobal//调用本地的地址池 [DHCPServer-GigabitEthernet0/0/0]ipad192.168.43.25424//接口添加IP地址(与地址池的地址同一网段) #PC查看获取的IP地址

拓展:两台PC分配不同网段的IP(此处的配置是继续上面的实验)

方法一:配置单臂路由,配置子接口

#交换机上的配置 [SW1]vlan10 [SW1-vlan10]vlan20 [SW1-vlan20]intg0/0/2 [SW1-GigabitEthernet0/0/2]portlink-typeaccess [SW1-GigabitEthernet0/0/2]portdefaultvlan10 [SW1-GigabitEthernet0/0/2]intg0/0/3 [SW1-GigabitEthernet0/0/3]portlink-typeaccess [SW1-GigabitEthernet0/0/3]portdefaultvlan20 [SW1-GigabitEthernet0/0/3]intg0/0/1 [SW1-GigabitEthernet0/0/1]portlink-typetrunk [SW1-GigabitEthernet0/0/1]porttrunkallow-passvlan1020 #路由器上配置 [DHCPServer]intg0/0/0 [DHCPServer-GigabitEthernet0/0/0]undodhcpselectglobal//删除DHCP的配置 [DHCPServer-GigabitEthernet0/0/0]undoipadd//删除IP地址 #配置子接口 [DHCPServer]intg0/0/0.1 [DHCPServer-GigabitEthernet0/0/0.1]dot1qterminationvid10//封装VLANID [DHCPServer-GigabitEthernet0/0/0.1]arpbroadcastenable//开启ARP转发 [DHCPServer-GigabitEthernet0/0/0.1]ipadd192.168.43.25424//配置IP地址 [DHCPServer-GigabitEthernet0/0/0.1]intg0/0/0.2 [DHCPServer-GigabitEthernet0/0/0.2]dot1qterminationvid20 [DHCPServer-GigabitEthernet0/0/0.2]arpbroadcastenable [DHCPServer-GigabitEthernet0/0/0.2]ipadd192.168.53.25424 #查看地址池 [DHCPServer]disippool #创建地址池 [DHCPServer]ippoolboy [DHCPServer-ip-pool-boy]net192.168.53.0mask24//分配的网段 [DHCPServer-ip-pool-boy]gateway-list192.168.53.254//网关 [DHCPServer-ip-pool-boy]leaseday3//IP地址租约 [DHCPServer-ip-pool-boy]dns-list8.8.8.8//DNS服务器 [DHCPServer-ip-pool-boy]excluded-ip-address192.168.53.200192.168.53.253//不参与分配的IP地址 #查看地址池 [DHCPServer]disippool #接口调用地址池 [DHCPServer]intg0/0/0.1 [DHCPServer-GigabitEthernet0/0/0.1]dhcpselectglobal//调用全局地址池 [DHCPServer-GigabitEthernet0/0/0.1]intg0/0/0.2 [DHCPServer-GigabitEthernet0/0/0.2]dhcpselectglobal//调用地址池 #PC查看获取的IP地址

方法二:DHCP中继

#配置DHCP中继 [SW1]dhcpenable [SW1]intVlanif10 [SW1-Vlanif10]dhcpselectrelay [SW1-Vlanif10]dhcprelayserver-ip192.168.43.254//DHCP服务器的出接口地址 [SW1-Vlanif10]q [SW1]intVlanif20 [SW1-Vlanif20]dhcpselectrelay [SW1-Vlanif20]dhcprelayserver-ip192.168.43.254

AAA

配置AAA步骤:

起aaa(aaa)

配置本地用户和密码(local-user bad password cipher huawei@123)

应用的服务类型(local-user bad service-type telnet)

设置权限(local-user bad privilege level 5)

允许同时登录的用户数量(user-interface vty 0 4)

修改认证模式(authentication-mode aaa)

配置Telnet和Stelnet登录

[AC1]telnetserverenable//开启Telnet服务 [AC1]aaa//配置aaa [AC1-aaa]local-userbadpasswordcipherhuawei@123//创建用户并设置密码 [AC1-aaa]local-userbadservice-typetelnet//设置账户类型 [AC1-aaa]local-userbadprivilegelevel5//设置等级 Warning:Thisoperationmayaffectonlineusers,areyousuretochangetheuserprivilegelevel?[Y/N]y [AC1-aaa]q [AC1]user-interfacevty04 [AC1-ui-vty0-4]protocolinboundall//允许登录接入用户类型的协议 [AC1-ui-vty0-4]authentication-modeaaa//修改aaa认证模式 [AC1-ui-vty0-4]return telnet192.168.43.120//Telnet登录

Stelnet登录

#生本地rsa密钥 [FWQ]rsalocal-key-paircreate//创建密钥 Thekeynamewillbe:Host %RSAkeysdefinedforHostalreadyexist. Confirmtoreplacethem?(y/n)[n]:y//y确认 Therangeofpublickeysizeis(512~2048). NOTES:Ifthekeymodulusisgreaterthan512, Itwilltakeafewminutes. Inputthebitsinthemodulus[default=512]:512//密钥长度 Generatingkeys... #配置AAA认证 [FWQ]aaa [FWQ-aaa]local-userbadpasswordcipherhuawei@123//创建用户及密码 [FWQ-aaa]local-userbadservice-typessh//配置用户允许登录方式 [FWQ-aaa]local-userbadprivilegelevel5//设置账户等级 [FWQ-aaa]q [FWQ]user-interfacevty04//配置允许用户登录 [FWQ-ui-vty0-4]authentication-modeaaa//用户登录的方式 [FWQ-ui-vty0-4]protocolinboundssh//允许通过ssh登录 #在系统视图下创建一个用户,指定ssh登录方式为密码登录 [FWQ]sshuserbadauthentication-typepassword//配置密码登录 [FWQ]stelnetserverenable//开启Stelnet服务

客户端配置

#开启首次认证 [KH]sshclientfirst-timeenable #Stelnet登录 [KH]stelnet2.2.2.29 Pleaseinputtheusername:bad//用户名 Trying2.2.2.29... PressCTRL+Ktoabort Connectedto2.2.2.29... Theserverisnotauthenticated.Continuetoaccessit?(y/n)[n]:y//y确认 Apr220202028-08:00KH%%01SSH/4/CONTINUE_KEYEXCHANGE(l)[0]:Theserverhadnotbeenauthenticatedintheprocessofexchangingkeys.Whendecidingwhethertocontinue,theuserchoseY. [KH] Savetheserver'spublickey?(y/n)[n]:y//y确认 Theserver'spublickeywillbesavedwiththename2.2.2.29.Pleasewait... Apr220202030-08:00KH%%01SSH/4/SAVE_PUBLICKEY(l)[1]:Whendecidingwhethertosavetheserver'spublickey2.2.2.29,theuserchoseY. [KH] Enterpassword://密码

ACL配置

基本ACL配置

acl2000 ruledenysource192.168.1.00.0.0.255 interfaceGigabitEthernet0/0/0 traffic-filteroutboundacl2000//出方向调用2000规则

高级ACL配置

acl3000 #拒绝192.168.1.0网段主机访问172.16.10.1的FTP(21端口) ruledenytcpsource192.168.1.00.0.0.255destination172.16.10.10.0.0.0destination-porteq21 #拒绝192.168.2.0主机访问172.16.10.2的所有服务 ruledenytcpsource192.168.2.00.0.0.255destination172.16.10.20.0.0.0 rulepermitip//允许其它,默认为拒绝 traffic-filteroutboundacl3000//接口出方向调用此ACL

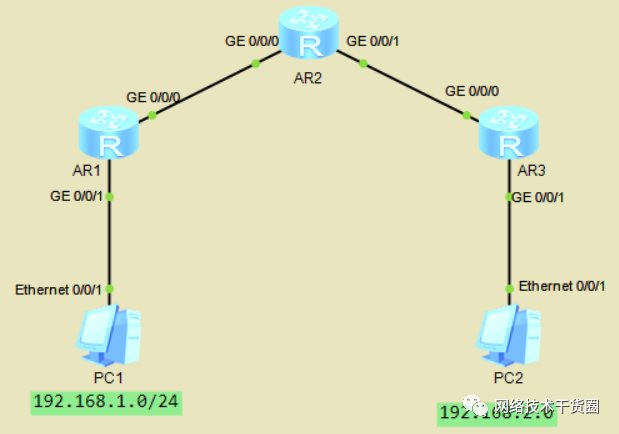

实验:如下拓扑图,配置IP地址,配置RIP,使PC间互通,通过配置ACL,阻止PC互通。

AR2上配置ACL

[AR2]acl2000 [AR2-acl-basic-2000]ruledenysource192.168.1.00.0.0.255//配置ACL [AR2-acl-basic-2000]rulepermit//放行其他的IP [AR2-acl-basic-2000]q [AR2]intg0/0/0 [AR2-GigabitEthernet0/0/0]traffic-filterinboundacl2000//接口入方向调用ACL

ACL控制访问FTP服务器

[AR3]acl3000//配置ACL #禁止192.168.1.0访问192.168.2.100的FTP服务器 [AR3-acl-adv-3000]ruledenytcpsource192.168.1.00.0.0.255destination192.168.2.1000destination-porteq21 [AR3-acl-adv-3000]q [AR3]intg0/0/0 [AR3-GigabitEthernet0/0/0]traffic-filterinboundacl3000//接口入方向调用ACL

NAT配置

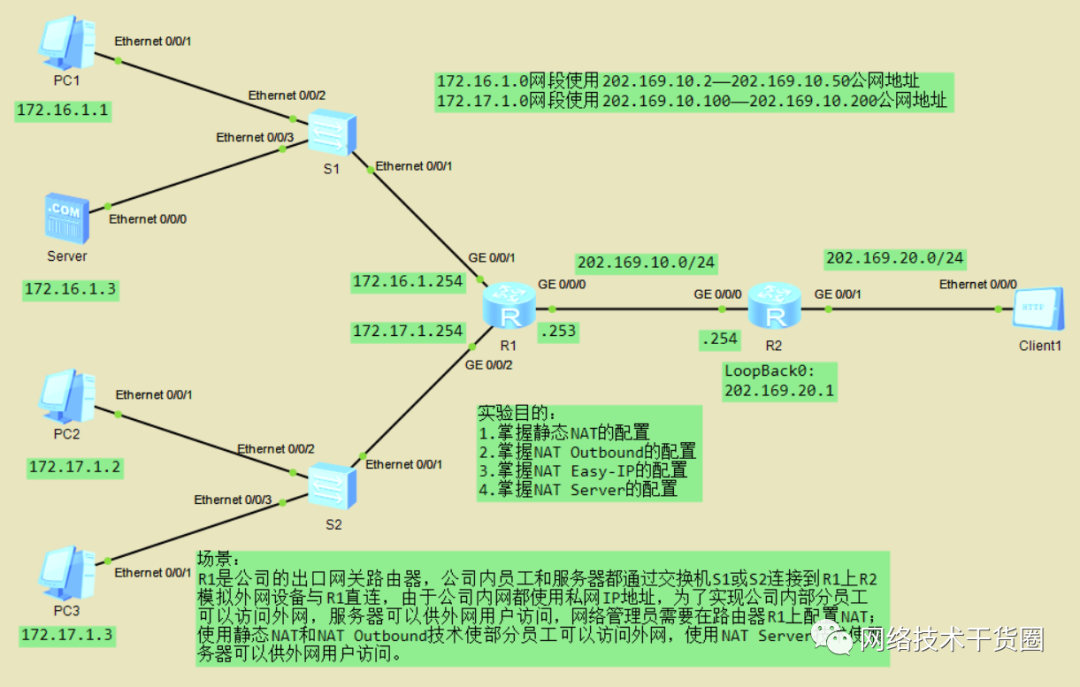

如下拓扑,完成相关IP地址配置,完成相关需求。

静态NAT

[R1]intg0/0/0 [R1-GigabitEthernet0/0/0]natstaticglobal202.169.10.3inside172.16.1.1//建立公网地址与私网地址的映射关系

Easy IP

#删除静态NAT [R1]intg0/0/0 [R1-GigabitEthernet0/0/0]undonatstaticglobal202.169.10.3inside172.16.1.1 #调用ACL [R1]acl2000//配置ACL [R1-acl-basic-2000]rulepermit//配置允许所有通过 [R1-acl-basic-2000]q [R1]intg0/0/0 [R1-GigabitEthernet0/0/0]natoutbound2000//接口调用ACL [R1-GigabitEthernet0/0/0]q [R1]disnatoutbound//查看

动态NAT

#删除EasyIP配置 [R1]intg0/0/0 [R1-GigabitEthernet0/0/0]undonatoutbound2000 [R1-GigabitEthernet0/0/0]q [R1]undoacl2000 #创建公网地址池 #创建名为1范围为202.169.10.2-202.169.10.50的地址池 [R1]nataddress-group1202.169.10.2202.169.10.50 #创建名为2范围为202.169.10.100-202.169.10.200的地址池 [R1]nataddress-group2202.169.10.100202.169.10.200 #配置ACL [R1]acl2000 [R1-acl-basic-2000]rulepermitsource172.16.1.00.0.0.255 [R1-acl-basic-2000]q [R1]acl2001 [R1-acl-basic-2001]rulepermitsource172.17.1.00.0.0.255 #公网地址池调用ACL [R1]intg0/0/0 [R1-GigabitEthernet0/0/0]natoutbound2000address-group1no-pat [R1-GigabitEthernet0/0/0]natoutbound2001address-group2no-pat #查看地址池 [R1]disnatoutbound NATOutboundInformation: ----------------------------------------------------------------------- InterfaceAclAddress-group/IP/InterfaceType ----------------------------------------------------------------------- GigabitEthernet0/0/020001no-pat GigabitEthernet0/0/020012no-pat ----------------------------------------------------------------------- Total:2

NAT Server

#删除动态NAT配置 [R1]intg0/0/0 [R1-GigabitEthernet0/0/0]undonatoutbound2000address-group1no-pat [R1-GigabitEthernet0/0/0]undonatoutbound2001address-group2no-pat [R1-GigabitEthernet0/0/0]q [R1]undoacl2000 [R1]undoacl2001 #重新配置ACL,并调用 [R1]acl2000 [R1-acl-basic-2000]rulepermit [R1-acl-basic-2000]q [R1]intg0/0/0 [R1-GigabitEthernet0/0/0]natoutbound2000

配置NAT Server

#配置ftp端口映射 [R1]intg0/0/0 [R1-GigabitEthernet0/0/0]natserverprotocoltcpglobalcurrent-interfaceftpinside172.16.1.3ftp

来源:https://blog.csdn.net/qq_45668124/article/details/105776541

审核编辑:刘清